Рассекая атаку BlackHat SEO

Каждый день мы видим новые SEO-атаки «черной шляпы», где преступники отравляют результаты поиска, распространяя вредоносное ПО. Сегодня мы исследовали еще одну атаку, нацеленную на некоторые условия чемпионата мира:

При нажатии на один из этих вредоносных результатов вы переходите на веб-сайт, похожий на Youtube:

Как обычно, он скажет вам, что вам нужно установить несколько кодеков для просмотра видео. Конечно, это не кодек, а мошенничество (печально известный Adware / MySecurityEngine ).

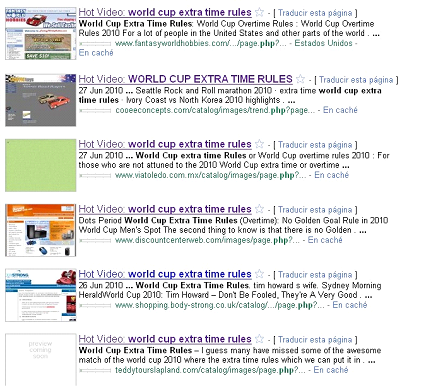

Мы поняли, что есть папка с «имиджем» и она не защищена… поэтому мы взглянули на нее, просто из любопытства 😉

Â

Â

Среди всех этих картинок также есть несколько интересных файлов:

key.txt -> 8.000 поисковых терминов, поиск их в Google приводит к вредоносному ПО.

Sites.txt -> 177 вредоносных URL, использованных в той же атаке.

SiteMap.php -> Условия файла Key.txt со ссылками на URL-адреса Sites.txt с параметрами поиска в качестве параметров. Например:

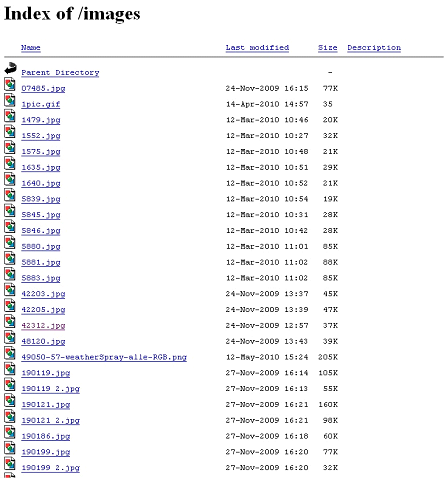

Этот тип файла (карта сайта) - это обычный инструмент, используемый веб-мастерами, чтобы помочь Google лучше индексировать свои сайты. Однако в этом случае он используется злоумышленниками для того, чтобы их вредоносные веб-сайты имели более высокий рейтинг страниц. Каждый раз, когда бот Google посещает этот SiteMap.php, страница меняется, но всегда включает все вредоносные URL-адреса, участвующие в атаке, с различными комбинациями всех целевых поисковых терминов в качестве параметров. 177 различных сайтов, делающих одно и то же и постоянно указывающих друг на друга, дают им более высокий рейтинг страницы, что означает, что они будут отображаться на более высоких позициях в результатах поиска.

Page.dot -> Шаблон поддельной сети YouTube:

URL, на котором находится поддельный кодек, не задан жестко в шаблоне, но получен в реальном времени с помощью скрипта. Каждый раз, когда пользователь попадает на сайт, шаблон загружается с поисковыми терминами в качестве параметров и загружается скрипт с именем we.php. В некоторых случаях файл php находится на том же сервере, а в других - на внешних серверах. Этот we.php вернет URL-адрес, откуда должно быть загружено вредоносное ПО.

Это все, что им нужно для запуска SEO-атаки в черной шляпе. Если они отслеживают тенденции Google, чтобы ориентироваться на самые популярные поисковые запросы, это все, что им нужно. И они тоже это делают.

Спасибо Асье Мартинес Ретенага за все его исследования.